マルウェア 論文 可視化

2

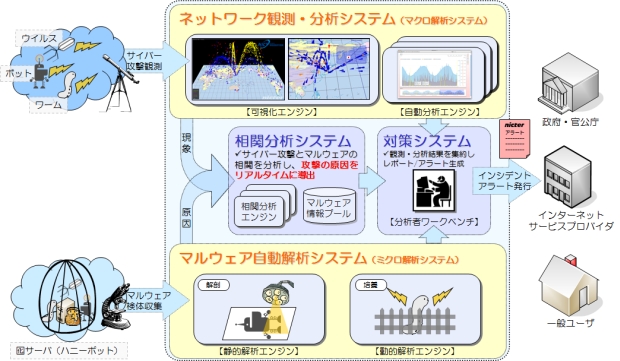

研究紹介 Nict 情報通信研究機構

Ciscoセキュリティを理解する 第2回 脅威の可視化 エンドポイントとネットワークで脅威を徹底的に追う ネットワンシステムズ

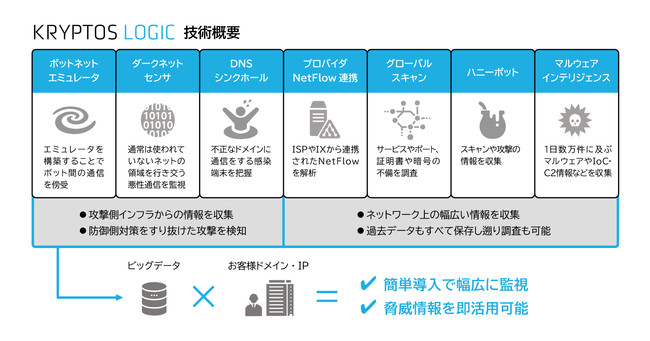

脅威インテリジェンスサービス Kryptos Logic Platform の提供開始 時事ドットコム

2

2018年5月のマルウェアレポートを公開 企業リリース 日刊工業新聞 電子版

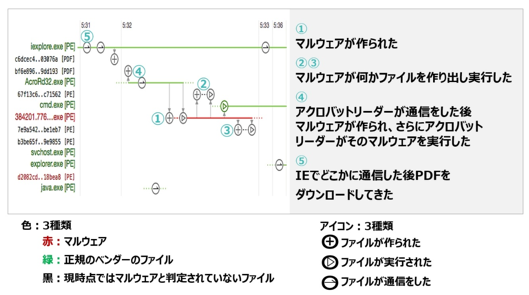

講座 映像情報メディア関連のセキュリティ 第 4 回 図 1 マルウェアによるサイバー攻撃の可視化 ユーザのキーボード操作を記録 収集するキーロガー Keylogger などの多くは この感染形態を取っています 2 2 マルウェアの目的に着目した分類 2 3 マルウェアの機能に着目

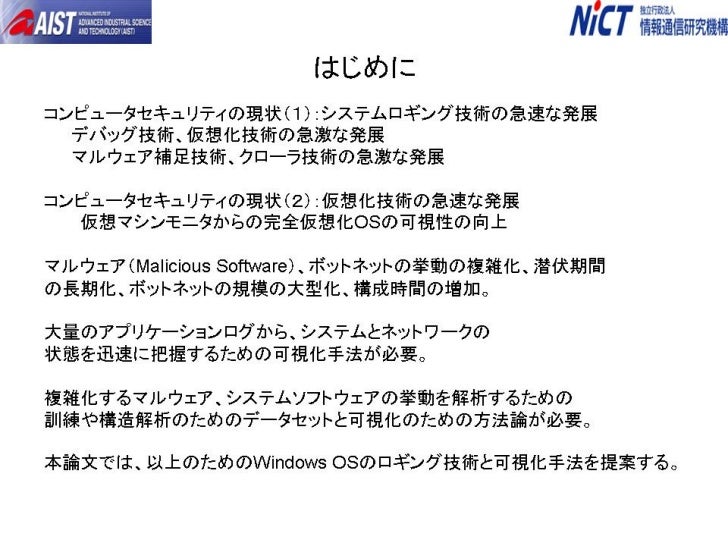

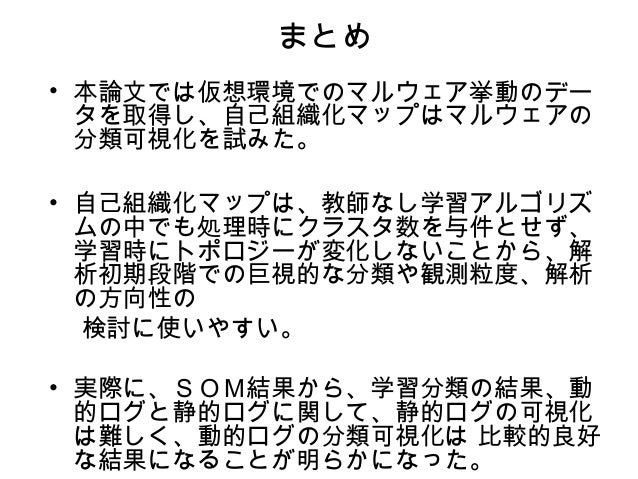

Swopp2009 Ruo Ando Vm Introspection

データによる人の選別 なか2656のblog

2

自己組織化マップを用いたwindows Os Malware挙動の可視化

You have just read the article entitled マルウェア 論文 可視化. You can also bookmark this page with the URL : https://abbyt3lu.blogspot.com/2022/04/blog-post_10.html

0 Response to "マルウェア 論文 可視化"

Post a Comment